목차

1. [보도참고] 대한민국 디지털 전략 발표 (220927)

2. 경찰청-KT-금융보안원 전기통신금융사기 방지 협력 (220928)

3. 보이스피싱 대응 성과 및 대책 (220929)

1. [보도참고] 대한민국 디지털 전략 발표 (220927)

(출처: 과학기술정보통신부, 보도자료, 정보통신정책관 정보통신정책총괄과 홍성완 과장(044-202-6120), 이재호 사무관(044-202-6124))

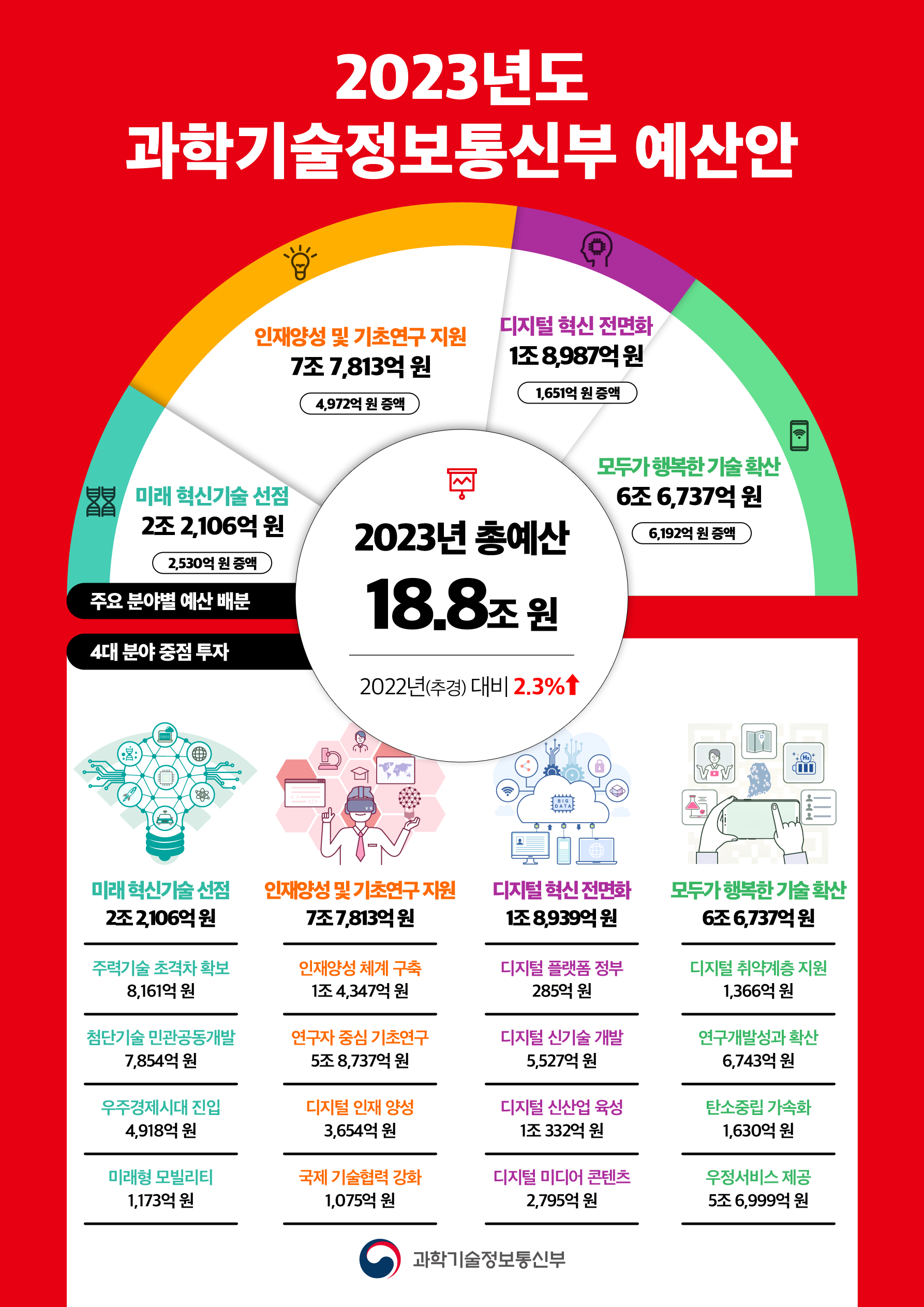

- 과기정통부, 윤석열 대통령 주재 제8차 비상경제 민생회의에서 세계 디지털 혁신 모범국가를 향한 『대한민국 디지털 전략』발표

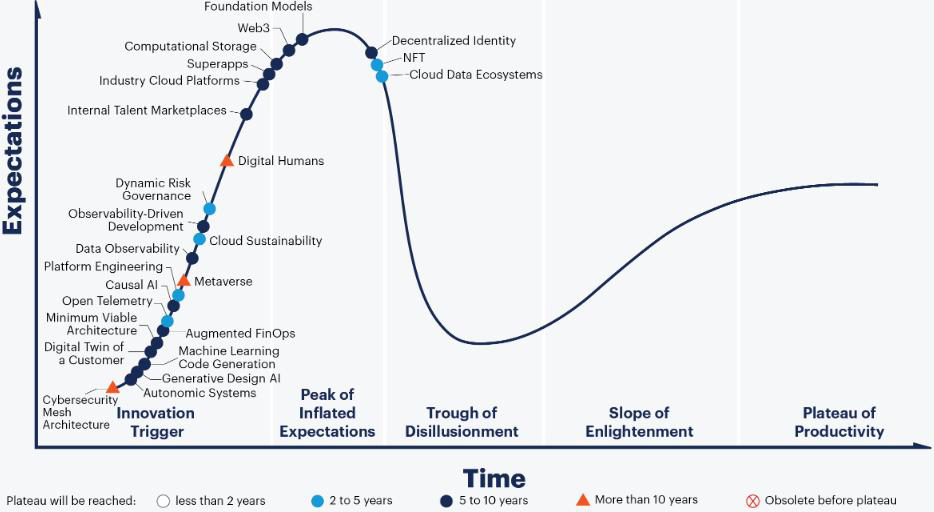

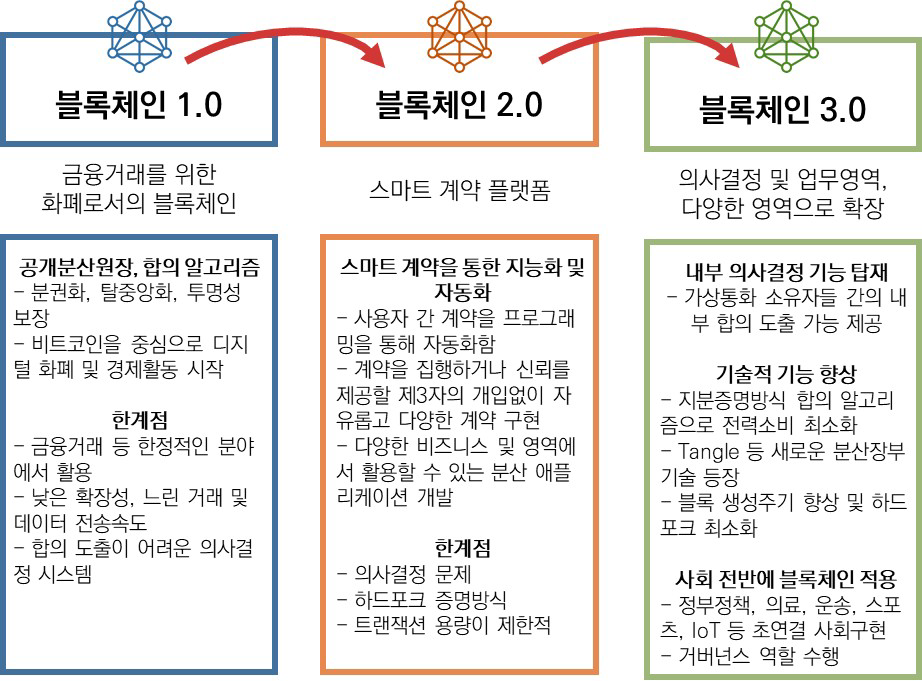

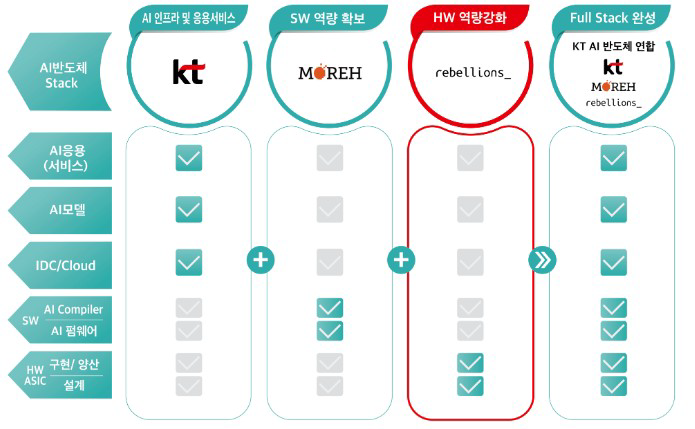

- (투자방향) '23년부터 ①인공지능, ②인공지능 반도체, ③5·6세대 이동통신, ④양자, ⑤확장가상세계, ⑥사이버보안 등 6대 혁신기술 분야에 대한 연구개발 집중 투자

2. 경찰청-KT-금융보안원 전기통신금융사기 방지 협력 (220928)

(출처: 경찰청, 보도자료, 국가수사본부 수사국 경제범죄수사과 김종민 총경(02-3150-2037), 유지훈 경정(02-3150-2763))

- 경찰청과 KT, 금융보안원은 9월 27일(화) 서울 서대문구 경찰청에서 전기통신금융사기(보이스 피싱 등) 근절을 위한 업무협약 체결

- KT 네트워크관제본부장 박종호 상무는 “KT는 고객들의 전기통신금융사기 피해 예방에 최선을 다하고 있으며, 국내 최고 수준의 네트워크 보안 시설과 기술 역량을 바탕으로 경찰청의 범죄 단속에 적극적으로 협력하겠다.”라고 밝혔다.

3. 보이스피싱 대응 성과 및 대책 (220929)

(출처: 과학기술정보통신부, 보도자료, 국무조정실 행정관리총괄과 송헌규 과장(044-200-2082), 이인배 경정(044-200-2085))

- 정부, 올해 전화금융사기(보이스피싱) 범죄자 1만 6천여명 검거

- 정부, 명의도용휴대전화(대포폰)·통장 등 11만 5천여개 범행수단 차단

통신분야 대책

통신서비스 부정이용 방지를 통한 사전 예방

1. 명의도용휴대전화 근절

- 명의도용휴대전화 대량 개통을 막기 위해 개통 가능한 회선수를 대폭 제한(10월)

- 불법행위 이력이 있는 명의자의 경우에는 일정기간 동안 이통사들이 휴대전화 신규 개통을 제한

- 휴대전화 개통시 이용자 본인확인 절차와 시스템 강화

2. 전자금융사기 문자 근절

- 정상적인 문자를 수신자가 쉽게 확인할 수 있도록 '안심마크(인증마크+안심문구) 표시' 서비스 도입('22.10월 시범)

- 불법 전화번호 목록을 문자사업자 간에 공유

3. 국제전화 사칭 근절

- 통신사는 음성으로 국제전화임을 안내

- 주요 단말기 제조사와 협의하여 전화번호 일부분만 일치해도 저장된 이름을 표기하는 문제 개선

범죄에 사용된 전화·문자의 신속한 이용 중지

- 전화번호를 변조 및 발신하는 변작 중계기(SIM박스*)에 대해서도 통신 사용을 차단

- 전자금융사기문자를 보다 신속히 추적‧차단(7→2일)할 수 있도록 인터넷 발송문자 관리시스템을 보완(식별코드* 삽입)

* SIM박스: 다량(최대 256개)의 유심을 장착하여 해외 인터넷전화번호를 국내 이동전화번호(010)로 변경하는데 사용

전화금융사기 간편 신고 및 대응역량 고도화

- 전화금융사기 의심 문자 수신 시, 단말기에서 쉽고 간편하게 신고할 수 있도록 불법문자 신고절차 개선

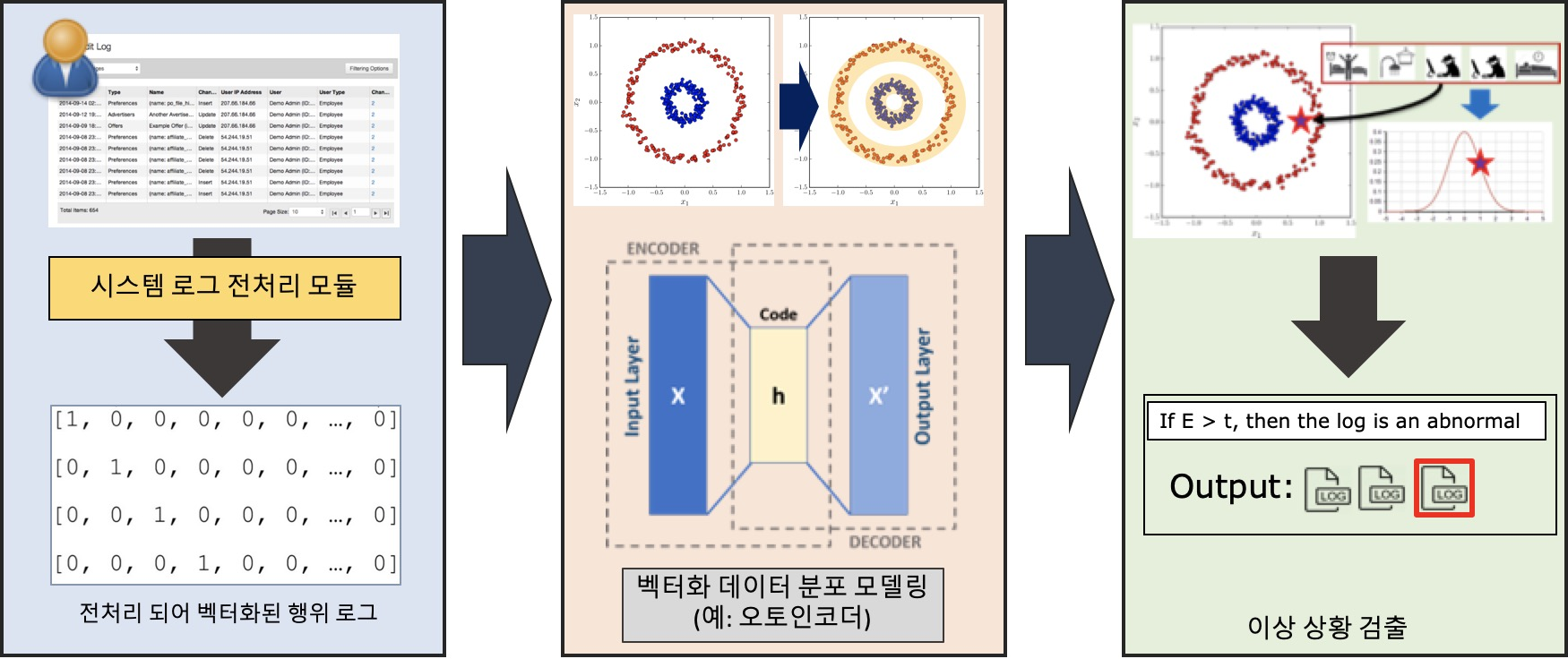

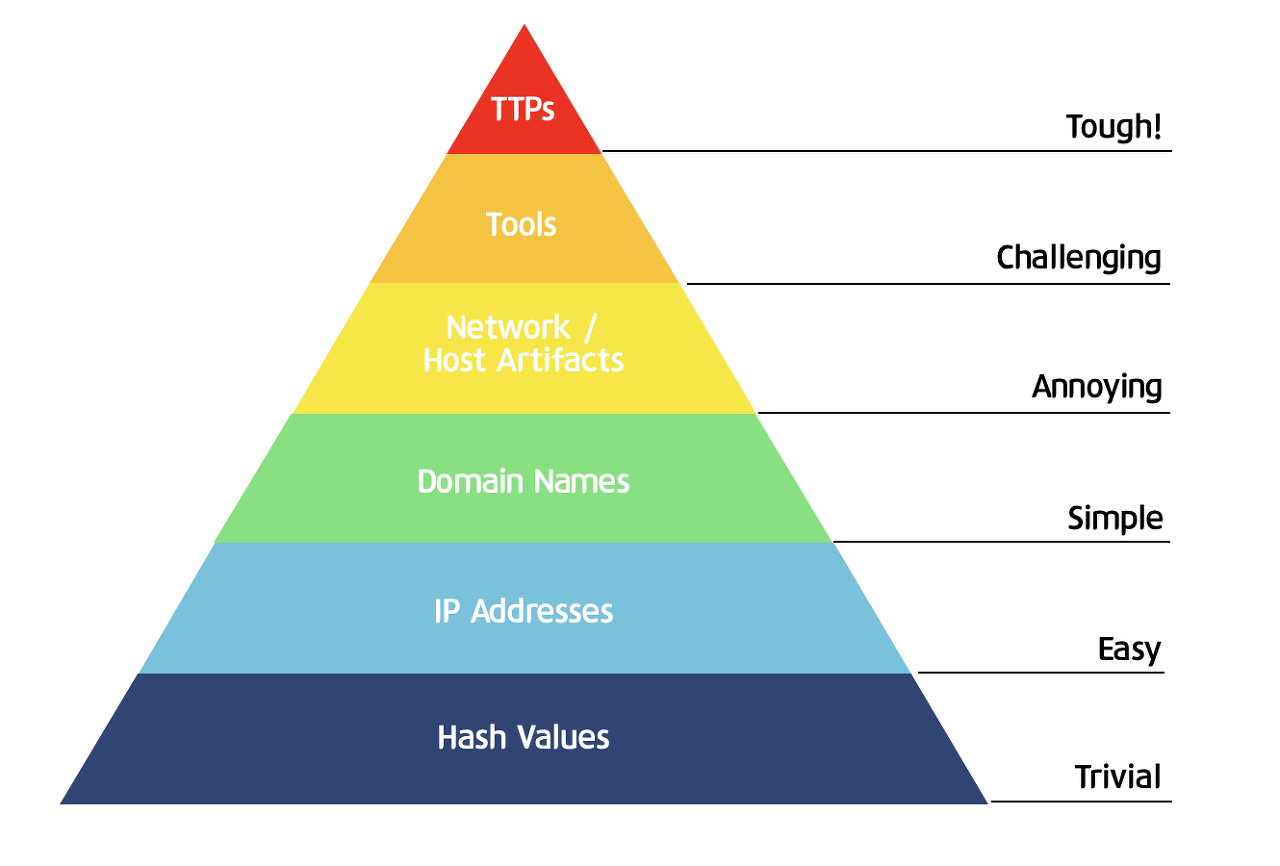

- 인공지능과 빅데이터를 활용하여 대응역량을 고도화 할 수 있도록 연구개발 추진

※ (1단계) 의심문자 수신시 ‘스팸’ 신고창이 바로 확인되도록 단말기 기능 개선

(2단계) 스팸문자 신고 외에도, 전자금융사기 신고채널(경찰청 통합신고대응센터) 추가 도입

'Technology > Weekly Trends' 카테고리의 다른 글

| [Weekly Trends] 정책기술동향 & 보안 보도자료('22년 10월 2주) (0) | 2022.10.14 |

|---|---|

| [Weekly Trends] 정책기술동향 & 보안 보도자료('22년 10월 1주) (0) | 2022.10.07 |

| [Weekly Trends] 정책기술동향 & 보안 보도자료('22년 9월 4주) (1) | 2022.09.26 |

| [Weekly Trends] 정책기술동향 & 보안 보도자료('22년 9월 3주) (0) | 2022.09.19 |

| [Weekly Trends] 정책기술동향 & 보안 보도자료('22년 9월 2주) (0) | 2022.09.13 |