목차

1. 공개 소프트웨어 연구개발 실무 가이드라인 배포 (220727)

2. 과기정통부, 5세대 이동통신 28㎓ 대역 민ㆍ관 실무단 첫 회의 개최 (220728)

3. 랜섬웨어 최신 기술 동향 (220727)

1) 랜섬웨어 유포 방식

(1) 원격 데스크톱 프로토콜

(2) 피싱메일

(3) 소프트웨어 취약점 - Log4j 취약점

2) 랜섬웨어 암호화 방식

(1) 랜섬웨어 암호화 과정

4. SMP Admin Share를 활용한 내부망 이동 전략분석 (220725)

5. 비대면 서비스 개발‧운영 환경 주요 보안 취약 사례별 대응방안 (220801)

1) 네트워크 보안

(1) 독립 서버 운영

(2) 네트워크 영역 분리 운영

(3) 네트워크 접근통제

1. 공개 소프트웨어 연구개발 실무 가이드라인 배포 (220727)

(출처: 과학기술정보통신부, 보도자료, 소프트웨어정책관 소프트웨어산업과 조민영 과장(010-2725-9598), 강형석 사무관(044-202-6334))

- 공개 소프트웨어는 제3자가 소스코드를 사용·복제·수정·배포할 수 있도록 공개한 소프트웨어

- 최신 기술의 신속한 도입, 개발 기간 단축 등 효율적 개발 지원, 다양한 사용자 확보 등의 장점

- 연구자가 활용할 수 있는 도구 및 연구자들을 위한 과제 점검표(체크리스트) 제시

공개SW R&D 실무 수행 가이드라인

(출처: 과학기술정보통신부, IITP 정보통신기획평가원)

- 깃허브 배포 주소: http://github.com/IITP2022/OpenSourceRnD

GitHub - IITP2022/OpenSourceRnD: IITP_Guideline For Open Source Software RnD Projects

IITP_Guideline For Open Source Software RnD Projects - GitHub - IITP2022/OpenSourceRnD: IITP_Guideline For Open Source Software RnD Projects

github.com

단계별 가이드라인 주요 내용

| 사전 준비 단계 | 1.공개 소프트웨어 연구개발의 개요 2.공개 소프트웨어 연구개발 계획수립의 단계별 검토사항 - 계획수립의 단계별 검토사항 개요 - 추진전략 및 사업모델 수립단계 - 라이선스 정책 수립단계 - 공개 소프트웨어 사용정책 및 절차 수립단계 - 기술이전시의 검토사항 3.자주 묻는 질문과 답변 |

| 연구수행 실무단계 | 1. 공개 소프트웨어 연구개발의 개요 2. 공개 소프트웨어 연구개발 수행 가이드 - 과제 수행 준비 - 과제 분석 - 과제 설계 - 과제 구현 - 과제 검증 - 커뮤니티 관리 3. 자주 묻는 질문과 답변 |

2. 과기정통부, 5세대 이동통신 28㎓ 대역 민ㆍ관 실무단 첫 회의 개최 (220728)

(출처: 과학기술정보통신부, 보도자료, 통신정책관 통신정책기획과 마재욱 과장(044-202-6620), 심주섭 서기관(044-202-6625))

- 28㎓ 대역 5세대(5G) 추진방향 마련을 위한 논의 착수

- 참여: 과기정통부, 통신3사, 단말기ㆍ장비 제조사(삼성전자), 한국전자통신연구원(ETRI), 한국정보통신기술협회(TTA), 한국방송통신전파 진흥원(KCA) 등

- 논의 내용: 실무단 구성ㆍ운영 방안, 28㎓ 대역 5세대(5G) 국내ㆍ외 추진 현황

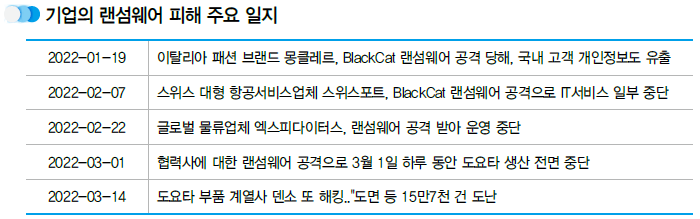

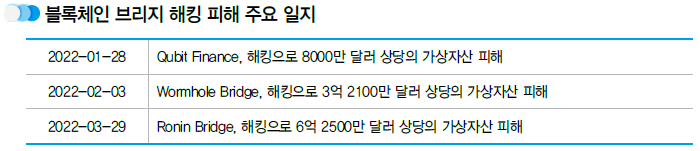

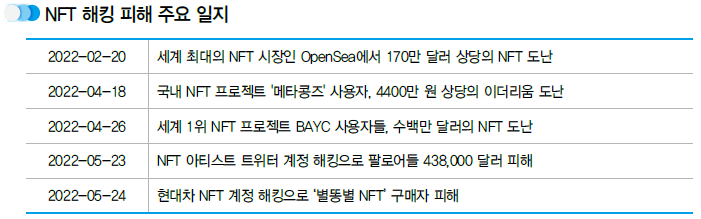

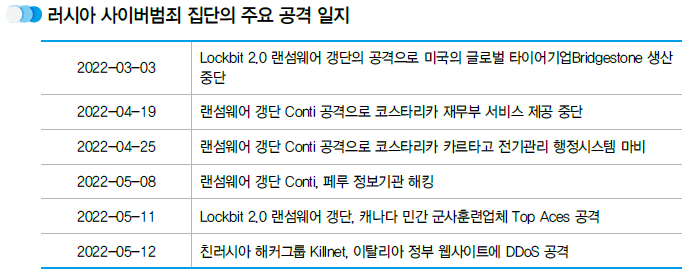

3. 랜섬웨어 최신 기술 동향 (220727)

(출처: 정보통신기획평가원, 주간기술동향 2056호, 국민대학교 김소람 연구원, 김종성 교수(02-910-5750))

- 랜섬웨어(Ransomware)란 몸값 'Ransom'과 소프트웨어 'Software'의 합성어로, 파일 암호화를 통해 금전을 요구하는 악성코드

1) 랜섬웨어 유포 방식

원격 데스크톱 프로토콜

- RDP: Microsoft에서 개발한 프로토콜, 다른 컴퓨터에 연결할 수 있는 기능 제공

- 유효한 자격 증명은 brute force 공격을 통해 획득

- 다크웹 사이트 등을 통해 대량의 자격 증명 구입

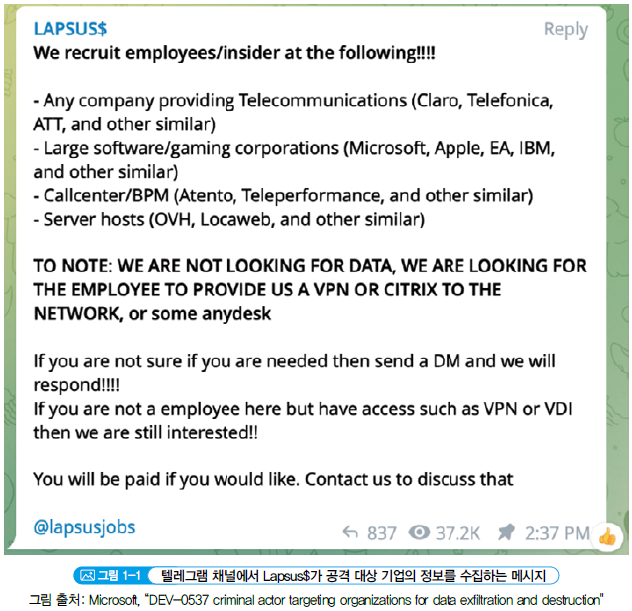

피싱 메일

- 랜섬웨어 유포 시 가장 많이 사용되는 방식

- 공정거래위원회, 경찰청 및 은행 등을 사칭하거나 입사지원서로 위장하여 랜섬웨어가 첨부된 메일을 유포

피싱 메일로 인한 랜섬웨어 감염 경로

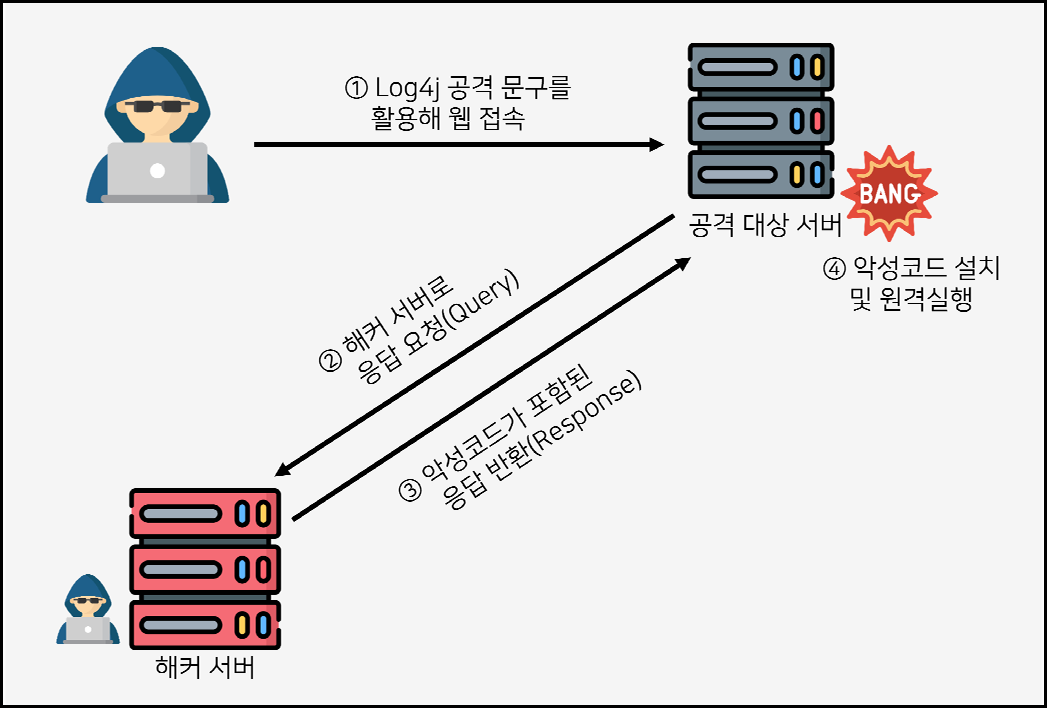

소프트웨어 취약점

Log4j 취약점

- Apache 소프트웨어 재단에서 개발한 JAVA 기반 로깅 유틸리티

- Log4Shell(CVE-2021-44228)은 임의코드 실행을 허용하는 Log4h 제로데이 취약점

- 중국 알리바바 클라우드 보안팀이 2021년 11월 24일 최초 발견

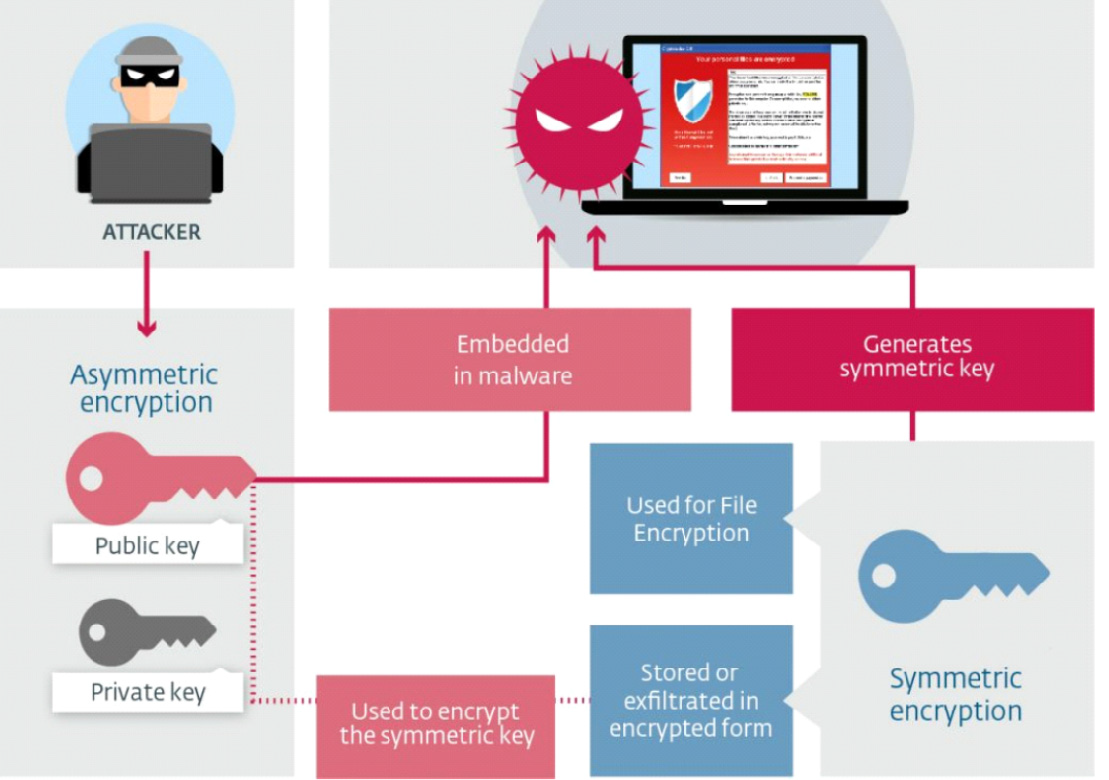

2) 랜섬웨어 암호화 방식

- 공개키 알고리즘과 대칭키 알고리즘을 동시에 사용해서 파일 암호화를 수행하는 하이브리드 시스템 사용이 대부분

- 대량의 파일 암호화를 위해, 속도가 빠른 대칭키 알고리즘 이용

랜섬웨어 암호화 과정

가. 공격자가 공개키 알고리즘 쌍 생성 후, 공개키는 랜섬웨어 실행 파일에 탑재

공개키는 평문으로 저장하거나 base64 인코딩 또는 rc4 암호화/AES 암호화를 통해 가공한 값 저장

나. 파일 암호화를 위한 대칭키 생성

다. 파일 암호화 종료 후에는 파일 암호화에 사용한 대칭키(파일 암호키)를 공격자의 공개키로 암호화해서 보관

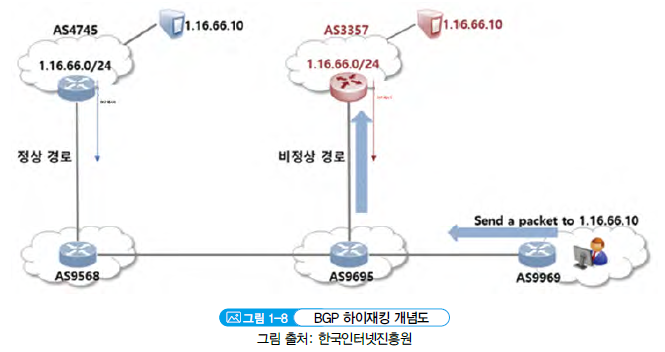

4. SMP Admin Share를 활용한 내부망 이동 전략분석 (220725)

(출처: 한국인터넷진흥원 인터넷침해대응센터(KrCERT/CC), 자료실 > 보고서, 침해사고분석단 종합분석팀 김동욱 선임, 이슬기 선임, 이태우 선임, 이재광 팀장)

- TTPs: Tactics, Techniques, Procedures

- 주요 침해사고에서 공통으로 사용되는 핵심 기법: 'SMP/Admin Share'를 이용한 내부전파(Lateral Movement)

5. 비대면 서비스 개발‧운영 환경 주요 보안 취약 사례별 대응방안 (220801)

(출처: 한국인터넷진흥원 인터넷침해대응센터(KrCERT/CC), 자료실 > 가이드 및 매뉴얼, 사이버방역단 방역점검팀 김대완 선임, 고은혜 선임, 배승권 팀장)

- 목적: 비대면 서비스의 안전한 개발‧운영 환경 구축, 비대면 서비스 개발‧운영 기업의 침해사고 예방 및 서비스 이용자의 피해 최소화

네트워크 보안

1) 독립 서버 운영

- Web 서비스와 WAS, DB와 같은 중요 서비스를 하나의 서버에서 운영하는 경우

| 분류 | 대상 |

| Web 서버 | 사용자 직접 접속이 필요한 Web 서비스 등 |

| WAS 서버 | 동적인 데이터를 처리하는 서비스 등 |

| DB 서버 | 데이터를 저장하는 DB 서비스 등 |

| 기타 서버 | 기타 주요 목적이 다른 서비스 등 |

2) 네트워크 영역 분리 운영

- (e.g. 소스코드 버전관리 솔루션 외부 노출, 서버 내부 파일 유출)

| 분류 | 용도 | |

| 업무망/사내망 | 시스템 접속망 | 서비스 개발·운영 환경에 접속할 수 있는 네트워크 |

| 내부망 | 사내 업무 네트워크 | |

| 외부망 | 외부 인터넷에 접속할 수 있는 네트워크 | |

| 서버망 | DMZ/Public Zone | 외부 접근이 필요한 서버를 운영하는 네트워크 |

| 내부망/Private Zone | 외부 접근이 불필요한 서버를 운영하는 네트워크 | |

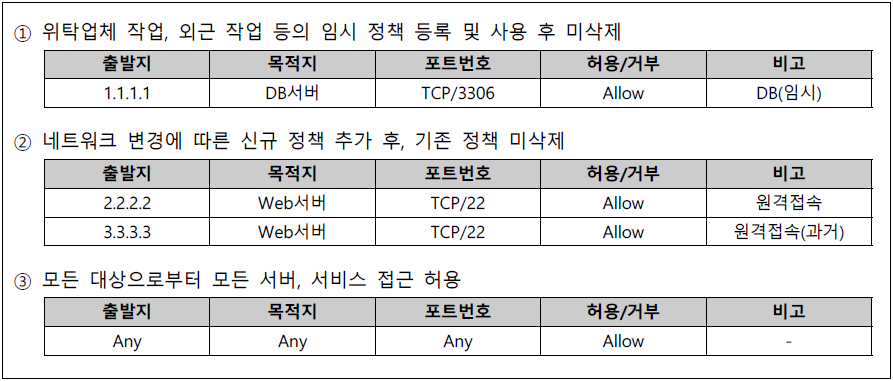

3) 네트워크 접근통제

- 접근통제 미흡으로 인해, 서버 내부 정보가 유출되거나 무작위 대입 공격(Brute Force Attack)으로 인해 서버 제어권이 탈취될 수 있음

'Technology > Weekly Trends' 카테고리의 다른 글

| [Weekly Trends] 정책기술동향 & 보안 보도자료('22년 8월 2주) (0) | 2022.08.12 |

|---|---|

| [Weekly Trends] 정책기술동향 & 보안 보도자료('22년 8월 1주) (0) | 2022.08.08 |

| [Weekly Trends] 정책기술동향 & 보안 보도자료('22년 7월 3주) (0) | 2022.07.25 |

| [Weekly Trends] 정책기술동향 & 보안 보도자료('22년 7월 2주) (0) | 2022.07.18 |

| [Weekly Trends] 정책기술동향 & 보안 보도자료('22년 7월 1주) (1) | 2022.07.11 |